ゼロトラストとは

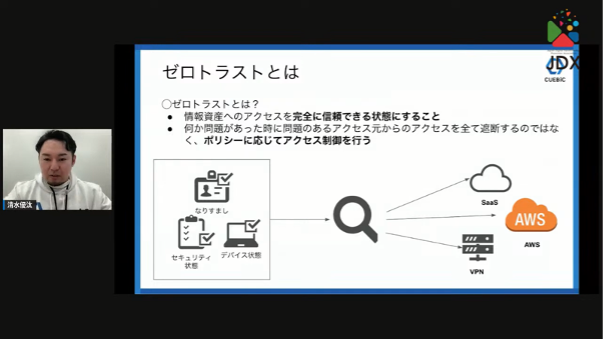

ゼロトラストには、情報資産へのアクセスを完全に信頼できる状態にすることが大きなテーマとしてあります。

ネットワークが侵害されたり、アクセス元のPCに何か感染の疑いがあったりすると、そこを完全に断ってしまおうと考えがちです。しかし、SaaSならばアクセスしてもいいよとかAWSは今はダメですねというように、状況を細かく整理してアクセスを許可していくのがゼロトラストの考え方、概念と言われています。

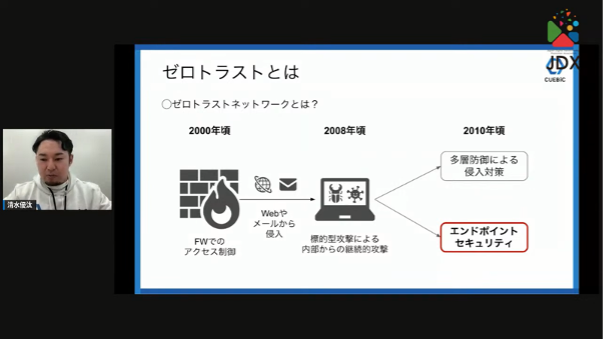

2000年頃はちゃんと社内ネットワークが構築されていて、ファイアウォールなどを使ってIPアドレス、ポート番号によって社内LANを守るみたいなセキュリティ対策を取っていた会社さんが多かったと思います。インターネットにアクセスするときも、プロキシサーバーを経由することで直接インターネットにアクセスさせない仕組みになっていて、メールやウェブサイトからの攻撃を防いでいました。しかし、2008年頃になると、アプリケーション層からの攻撃が増えてきたため、それまで有効とされてきた境界線をベースにしたセキュリティだけでは攻撃を防げなくなってきました。そういった脅威に対応するために、2010年頃からはどんどん多層防御に注力しようという考え方と、赤枠で囲ったところのエンドポイントをしっかり守っていくべきという考え方が生まれ、この2つのうち、後者をゼロトラストネットワークといいます。

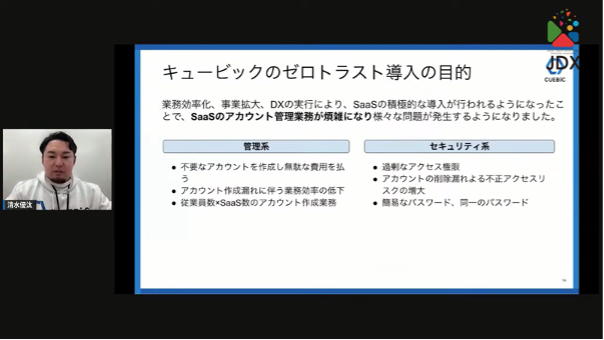

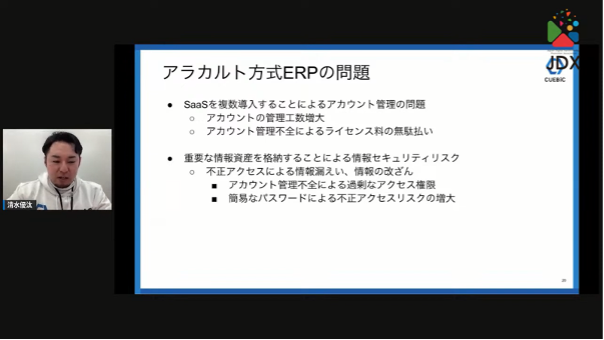

キュービックにおける、SaaS導入後の問題

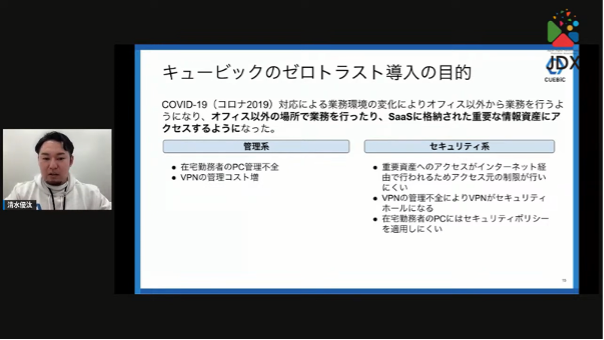

キュービックでは主にウェブ広告の事業を行っているので、インターネットアクセスを比較的緩やかに制限をかけていたのですが、SaaSを積極的に導入している一方で、管理面とセキュリティ面において、SaaSのアカウント管理や労働環境の変化によるPC管理不全をはじめとしたさまざまな問題が起きています。以下の画像をご参照ください。

これだけたくさん問題が起きている中で、どうやって解決を目指すのか。

SaaSのアカウントの問題は、2つのアプローチを考えました。

IDaaS(Identity as a Service、複数のIDとパスワードを一括管理する)によるSaaSアカウントの構成をすることで、業務環境の変化にはIDaaSプラスMDM(モバイルデバイスマネジメント(Mobile Device Management)、モバイル端末管理)というツールを使ってデバイスの遠隔管理をすることです。

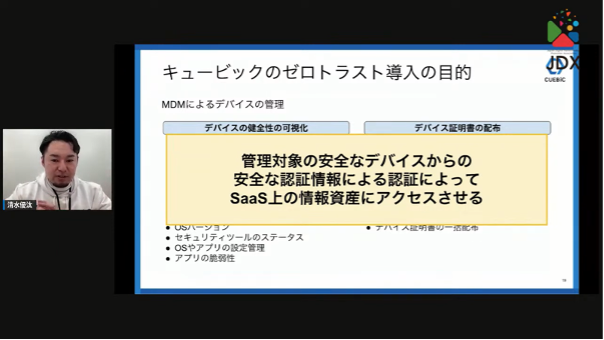

IDaaSとMDM、Oktaを使って、キュービックが実現したいこと

実現したいこととして、具体的には、当該人物の部署やアクセスポイントに応じて異なる、アクセス可能なSaaSや権限を一括で管理したい(SaaSアカウントのアクセス管理制御)。ルールに応じて自動でアカウントを作成するようにしてなるべくアクセス権限の過剰な付与や作成漏れ、削除漏れを防ぐ(SaaSアクセスアカウントの作成・削除)。SaaSごとにアカウントを作るとパスワードの文字数とか多要素認証などの制限が難しいので、IDaaSで一括制御したい(SaaSアカウントポリシー管理制御)。SaaSにアクセスさせる時に認証情報だけだと私物のPCやスマートフォンからアクセスできてしまうので、ちゃんと管理されたPCからアクセスできるようにしたい(デバイス認証)。以上4つの施策を考えました。MDMでは、アクセスしてくるPCが不健全な状態だと情報漏洩や不正アクセスのリスクがあるので、デバイスを可視化して安全を確保し(デバイスの可視化)、デバイス認証を行うための証明書を配ることを考えていました。

一方、弊社が進めているアラカルト方式ERPでのさまざまな問題も、ゼロトラストを導入することでクリアできると考えました。

IDaaSとMDMを使い、管理対象の安全なデバイスからの安全な認証情報による認証でSaaS上の情報資産にアクセスさせることを実現しようとしているのです。

キュービックではゼロトラストを2023年の3月1日にローンチし、既に運用を行っています。IDaaSには、汎用性の高さを考慮しOkta(シングルサインオン、多要素認証などを一括で管理できる統合認証プラットフォーム)を採用し、Azure ActiveDirectoryと並行運用しています。一方MDMにはMicrosoft Intune(Windows)とJamf Pro(Mac)を導入しました。従業員の皆さんには自由に快適に仕事をして欲しいという思いから、エンジニア以外の方にも希望をした方にはMacを配るなど、デバイスを自由に選択できる環境にしているためです。

――ゼロトラスト導入を進めていく中で、大切にしてた考え方というか軸はどういったところにありましたか。

従業員の皆さんが業務効率をさらに上げていって、自分らしく働いてもらえるようにすることです。ゼロトラストだと、ぶつかりがちなセキュリティの壁を打ち破ることができるので、そういった面でもやはり導入を決められた判断軸として大きいかなと思っています。

――これまでは、特に大きな企業の場合、「情報が漏出したらどうする」といった点で思考が止まっていました。しかしキュービックさんはセキュリティは一つの課題でしかない、どうしたら盤石なセキュリティ基盤の構築を実現できるかを非常に意識されてると思いました。ゼロトラストに移行したい会社さんも多いと思うのですが、どの辺りから構想し始めると良いのでしょうか。

セキュリティ対策を取る前に、リスクとビジネスのインパクトを分析する必要があると思います。ですので、構想にあたってはSaaS環境やリモート環境においてどんなセキュリティリスクがあるのかをもう1度整理すること。しっかりとセキュリティリスクの分析をすることで、ゼロトラストでどこまでカバーできるのかが分かってきます。

ゼロトラスト導入に工夫した点と今後の展望

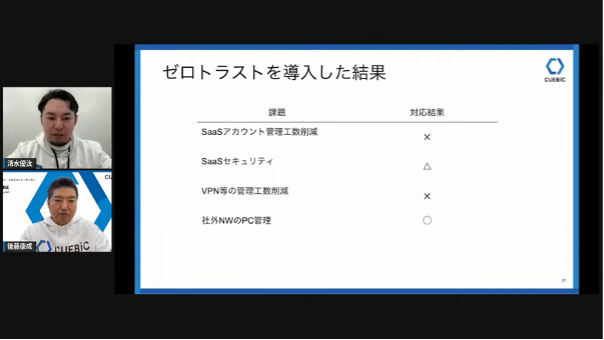

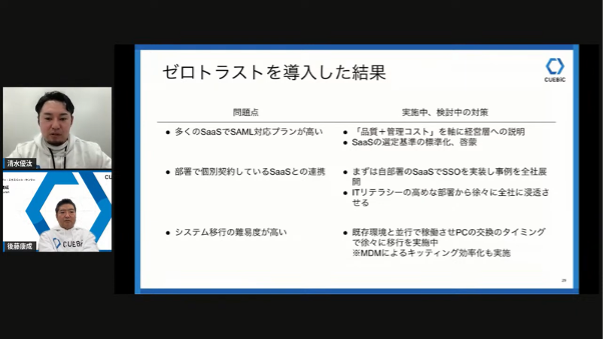

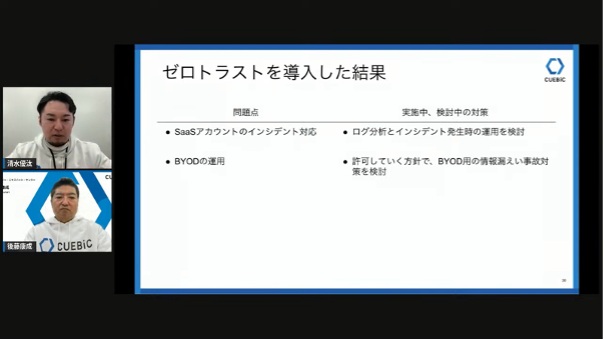

結論から申し上げると、Google WorkspaceとかMicrosoft 365の認証をOktaに統合できたので、重要な情報を持っているサービスに対しては一定の効果はありましたが、まだOktaと連携するSaaSがそもそも少ないので、ただ導入しただけでは充分な効果は得られませんでした。

まだまだ改善の余地はありますが、セキュリティ基盤が完成したので十分な結果だと捉えています。

一方で問題も山積みでして、解決策を講じつつBYOD(Bring Your Own Device、従業員のパソコンやスマートフォンを情報処理のために用いること)の同時導入を検討しています。

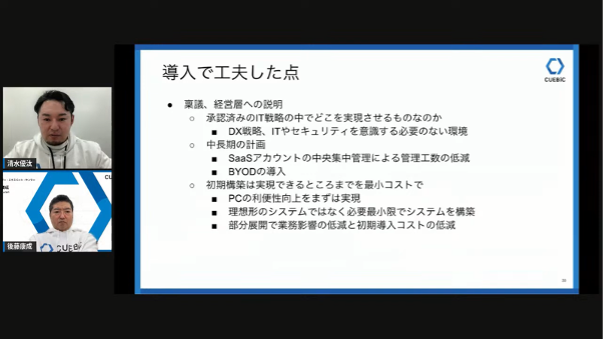

導入で工夫した点は経営層への説明と製品選定です。

OktaはIDaaSの製品群の中でも頭一つ価格帯が高いので、現状と今後の展望的な問題解決の説明をしても予算が下りないと予想しました。そこで弊社のCTOが数年前に立てた、DX戦略も含んだ承認済みのIT戦略にも今回のゼロトラスト導入がフィットすること、SaaSアカウントの中央集中管理による工数削減でBYODの導入は経営陣の中に関心のある者がおり、稟議後に部署内に導入してくれたこと、問題を一挙に解決できないので、解決できるところだけを集中しますみたいな提案をしたこと。以上3つのポイントを丁寧に経営陣に説明しました。

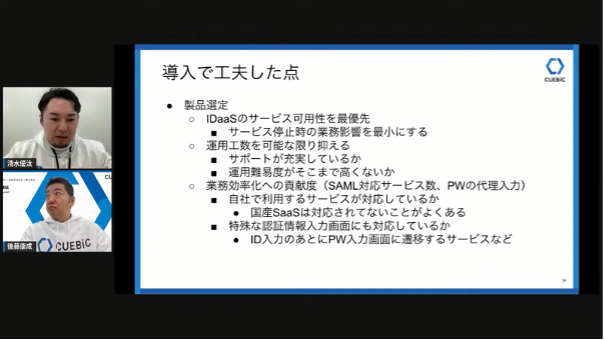

このポイントはサービス選定の際の基準にも活かし、なるべく停止しないサービス、その中で一番サービス可用性が高そうなところ、実際の計画停止日数や障害で停止した時間を様々なソースから集めて最も可用性のあるツールの製品を選定しました。

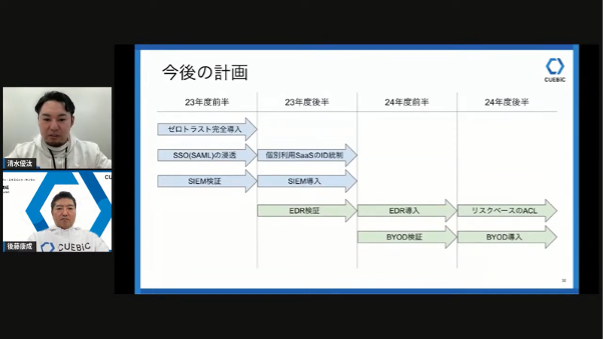

今後のスケジュールはこんな感じで、2024年まで2年程度の期間をかけてゼロトラストに関するIT施策を実施予定です。1年はSaaSの導入をもっと全面的に、ゼロトラストの完全導入、個別利用されているSaaSのID増設を。2023年後半からはBYOD関連にも取り組み、EDR(Endpoint Detection and Response、パソコンやスマートフォンなどのエンドポイントから不審な動きを察知して、管理者などが迅速に対応できる仕組み)という新しいセキュリティを導入して、EDRで得た情報とIDaaSを連携することによって、PCの状態に応じたアクセス制御を実現したいと思っています。

従業員体験のさらなる向上や組織の成長に貢献

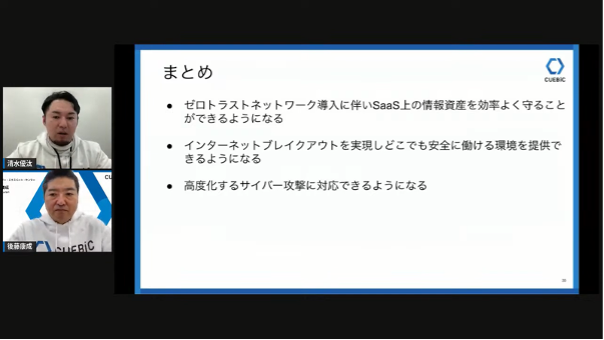

ゼロトラスト導入に伴って、アラカルトERPのような場所に企業の重要な情報資産を格納しそれをさらに分散しておいたとしても、SaaS上の情報資産を効率よく守れるようになりました。インターネットブレークアウト、予め許可したクラウドサービスのみアクセスする運用方法を実現したことで、どこでも安全に働ける環境を提供できました。高度化するサイバー攻撃への対応を実現できたことで、組織や企業の確実な成長の支援に貢献できていると思います。

新技術を導入したことによって、今まで検討すらできなかったことが実現できるだけでなく、従業員体験のさらなる向上、組織に対しても価値貢献ができそうだなと感じています。